No hay una puerta trasera en los ESP32

Nuestros dispositivos IOT no están en riesgo.

Durante la última semana ha habido bastante polémica con cierta presentación de una empresa gallega de ciberseguridad al respecto de los chips ESP32. Anunciaron haber encontrado una puerta trasera que en realidad no es tal.

Wayback Machine

Nota de prensa original en Internet Archive.

Tarlogic detecta una funcionalidad oculta en el chip de consumo masivo ESP32 que permitiría infectar millones de dispositivos IoT

Una investigación de Tarlogic revela comandos no documentados en el microchip ESP32, presente en millones de dispositivos con Bluetooth

Nota de prensa actualizada.

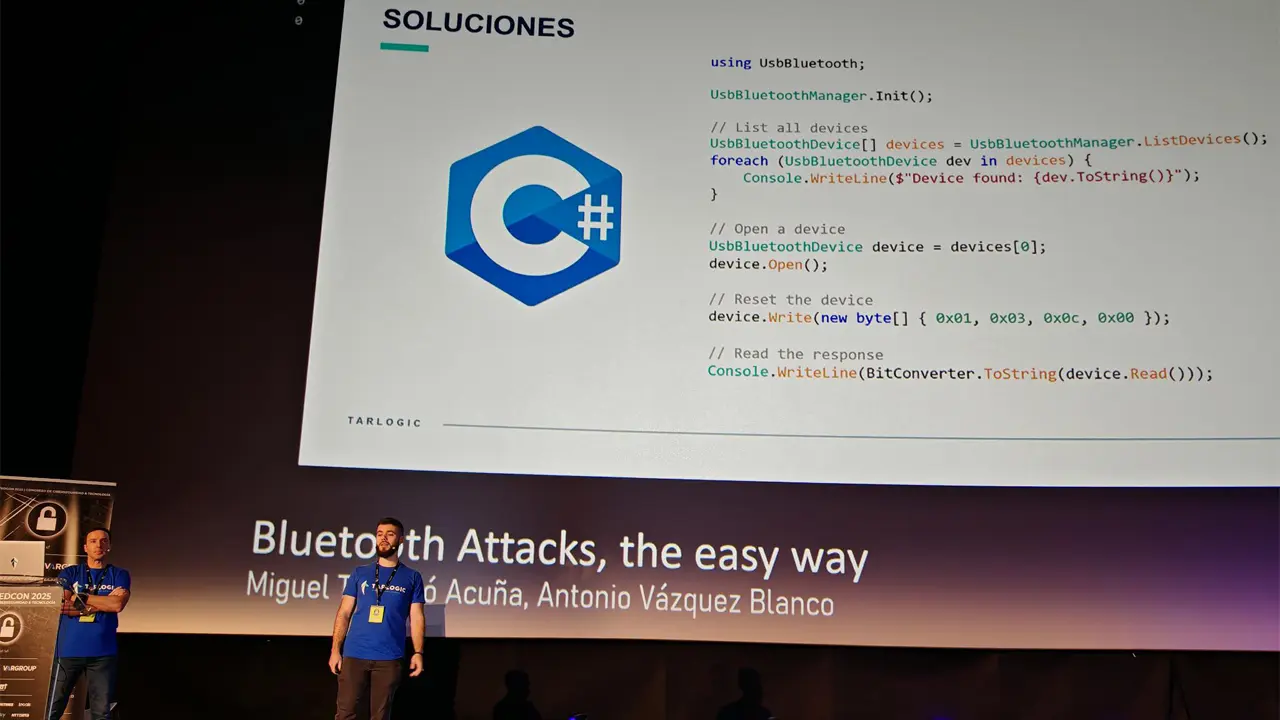

Diapositivas de la presentación.

Hacking Bluetooth fácil con ESP32, HCI y comandos ocultos

Este artículo documenta la línea de investigación sobre Bluetooth impulsada por Tarlogic Security así como datos sobre el chip ESP32

Undocumented commands found in Bluetooth chip used by a billion devices

The ubiquitous ESP32 microchip made by Chinese manufacturer Espressif and used by over 1 billion units as of 2023 contains undocumented commands that could be leveraged for attacks.

Repercusión internacional.

RootedCON

Security Congress in Madrid, Valencia & Malaga

Web oficial de la RootedCON.

The ESP32 “backdoor” that wasn’t | Dark Mentor LLC

This post refutes the claim that researchers found a “backdoor” in ESP32 Bluetooth chips. What the researchers highlight (vendor-specific HCI commands to read & write controller memory) is a common design pattern found in other Bluetooth chips from other vendors as well, such as Broadcom, Cypress, and Texas Instruments. Vendor-specific commands in Bluetooth effectively constitute a “private API”, and a company’s choice to not publicly document their private API does not constitute a “backdoor”.

Artículo de Xeno Kovah aclarando el asunto.